こんにちは、ソリューションアーキテクト豊福 (ニックネーム : toyo) です。

IoT システムにおいて不正アクセスやデータ漏洩のリスクを防ぐため、デバイス、ネットワーク、クラウド間でセキュリティ要件に応じた通信保護の考慮が不可欠です。

本ブログでは、デバイス〜クラウド間通信を保護するアプローチを比較し、それぞれの特徴とSORACOM の活用方法について前後編に分けて解説します。

通信保護の手法について

デバイスからクラウドまでの通信を保護する代表的な手法として、「暗号化」と「プライベート (閉域) 接続」があります。

| 暗号化 | プライベート (閉域) 接続 | |

|---|---|---|

| 通信保護の方法 | 認証で通信先の正当性を確認し、HTTPS・TCPS・MQTTS などで特定通信を暗号化する | 専用線や IPsec (Internet Protocol Security) や WireGuardなどのVPN 接続によって、通信経路自体を保護する |

| 通信保護のレイヤ | アプリケーションレイヤ | ネットワークレイヤ |

| メリット | インターネット経由で安全に通信できる プライベート接続と比較すると、クラウドサービスを柔軟に利用できる プライベート接続と比較すると、通信量の増加に柔軟に対応できる | 通信経路が外部ネットワークと論理的に分離されるため、第三者による盗聴や改ざんのリスクを低減できる 暗号化しないことで、デバイス側の負荷や消費電力を抑えられる |

| デメリット | デバイス側で認証や暗号化の実装コストや、消費電力が増加する デバイス上で認証情報や暗号鍵などの機密情報を適切に管理する必要がある | 専用線・VPN接続の契約が必要なため、導入・運用コストが高い 通信量の増加に対して通信経路 (専用線・VPN 接続など) の容量拡張を考慮する必要がある 一部のクラウドサービスの利用に制約が生じる場合がある |

IoT システムでこれらの通信保護を実現する場合、大きく2つのパターンが考えられます。

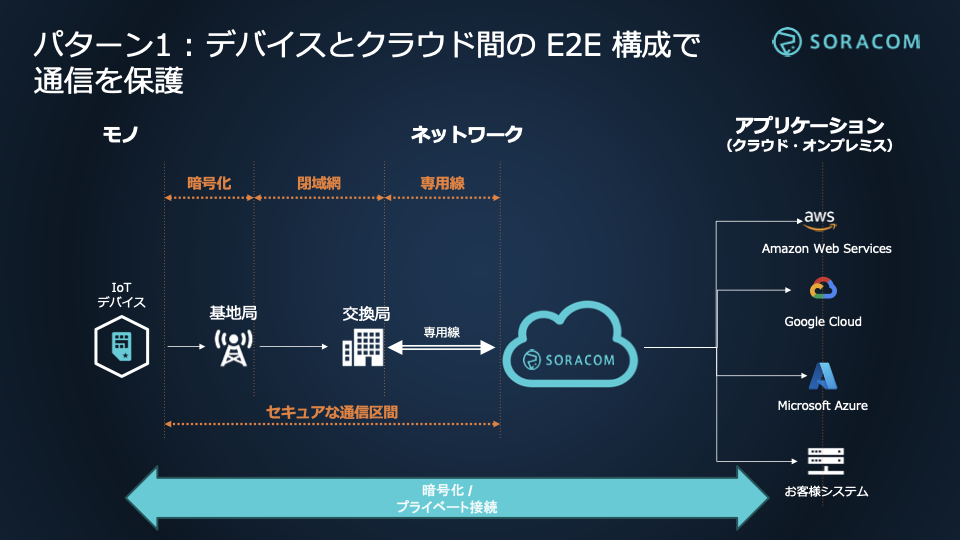

- パターン1 : デバイスとクラウド間の E2E (End-to-End) 構成で通信を保護

- パターン2 : SORACOM を活用して SORACOM – クラウド間で通信を保護

それぞれのパターンについて、特徴やメリット・デメリット、どのようなケースで利用できるかご紹介します。

パターン1 : デバイスとクラウド間の E2E (End-to-End) 構成で通信を保護

このパターンでは、デバイス側とクラウド側で暗号化 (例: HTTPS、MQTTS) または VPN接続 (例: IPsec、WireGuard) 処理を実装することで、デバイスからクラウドまでの全区間で通信を保護します。

次のセクションで説明する SORACOM のサービスを活用するパターンと比較すると

- 暗号化・プライベート接続機能に対する SORACOM のサービス利用料は不要

- デバイス〜クラウド間で柔軟な連携 (例: SORACOM でサポートされないクラウド連携など) を実現できる可能性がある

といったメリットが考えられますが、

- デバイス側の認証情報、暗号化・VPN 設定の管理が必要

- デバイス・クラウド側で暗号化やVPN のサポート、暗号化処理に対応できるCPU性能が必要

- デバイス側で暗号化・VPN接続処理には安定した電源環境が必要(バッテリー寿命を考慮)

といった課題の考慮や対応が必要となります。

1点目の認証・暗号化情報の管理については、デバイス上で耐タンパ性 (物理的・論理的な改ざんに対して耐性を持つ特性) の高いセキュアエレメントに保存する方法が考えられますが、必要なハードウェア要件によりデバイスのハードウェアコストが増加するほか、セキュアエレメントへの読み書きのために複雑なソフトウェア実装が求められるといったデメリットもあります。

SORACOM Arc を利用することで、WireGuard を使用したVPNトンネルを確立し、デバイスをSORACOMへ安全に接続できます。以下ブログもご覧ください。

次にご説明する SORACOM のサービスを活用するパターン2では、これら課題への対処と共に、暗号化、プライベート接続での通信保護を実現できます。

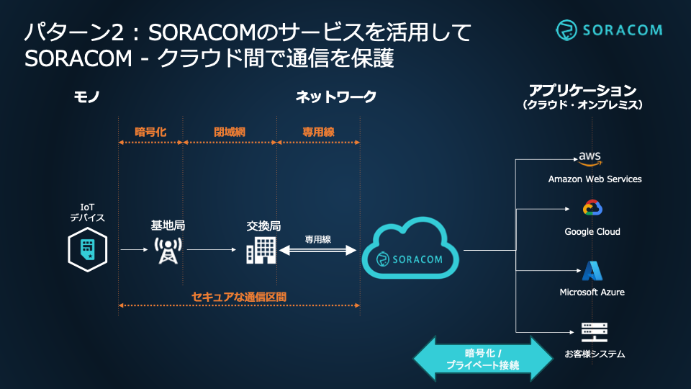

パターン2 : SORACOMを活用して SORACOM – クラウド間で通信を保護

SORACOM をご利用いただく場合、デバイス〜SORACOM 間は、暗号化されたセルラー通信の無線区間、通信キャリアに閉じた閉域網、通信キャリア〜SORACOM間の専用線接続で構成され、インターネットを介さずに通信が可能です。一方、クラウドサービスは一般的にはインターネット経由で提供されるため、SORACOM〜クラウド間について通信の保護が必要となります。

このパターンでは、デバイス〜SORACOM 間がそもそも閉域接続であることから、SORACOM のサービスを活用して SORACOM〜クラウド間の通信を保護することで、結果的にデバイスからクラウドまでの区間で通信が保護されます。

次に、通信の暗号化とプライベート接続を提供する SORACOM のサービスをご紹介し、それらをどのように使い分けることができるかご紹介します。

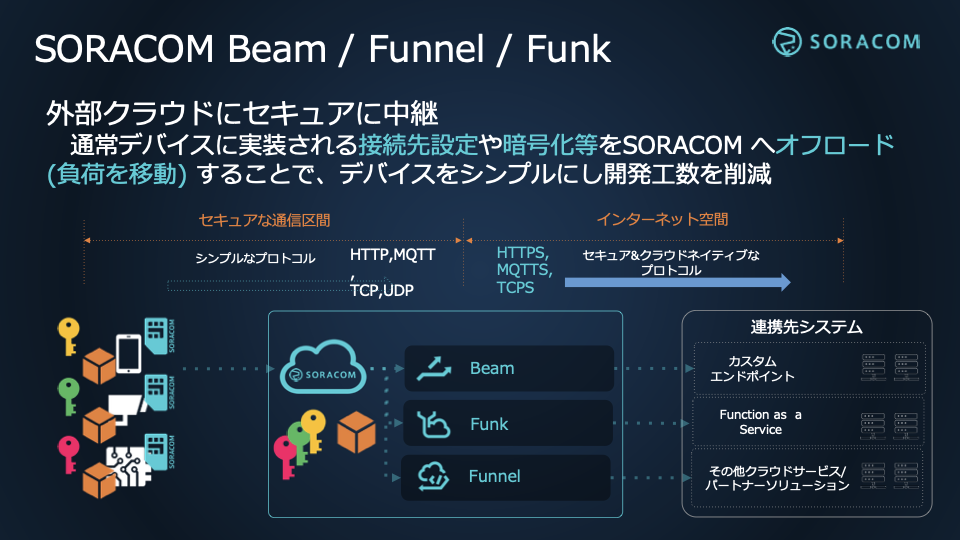

SORACOM Beam・Funnel・Funk (アプリケーション連携サービス) による暗号化

- SORACOM Beam : デバイスからのデータを任意のサーバに転送

- SORACOM Funnel : デバイスからのデータを特定のクラウドサービスに転送

- SORACOM Funk : デバイスからのデータを特定の FaaS (Function as a Service) に転送

SORACOM Beam・Funnel・Funk を利用すると、SORACOM 側でデータ転送先の設定やデバイス認証情報を保持し、CPU や消費電力に制約のあるデバイスに代わって SORACOM から接続先サーバやクラウドまで暗号化した通信を提供できます

デバイス上の認証情報や接続先を変更するために苦労されたことはありませんか? SORACOM Beam・Funnel・Funk の設定情報は SORACOM 上に保存され、ユーザーコンソールや API 経由で接続先サーバーやパラメーターなどをいつでも変更できます。設定情報は複数のデバイスに紐付けることができ、複数デバイスの設定を効率的に管理できます。

IoT プロジェクトの課題に対して、SORACOM Beam・Funnel・Funk をどのように使い分けるかについては以下ブログもご覧ください。

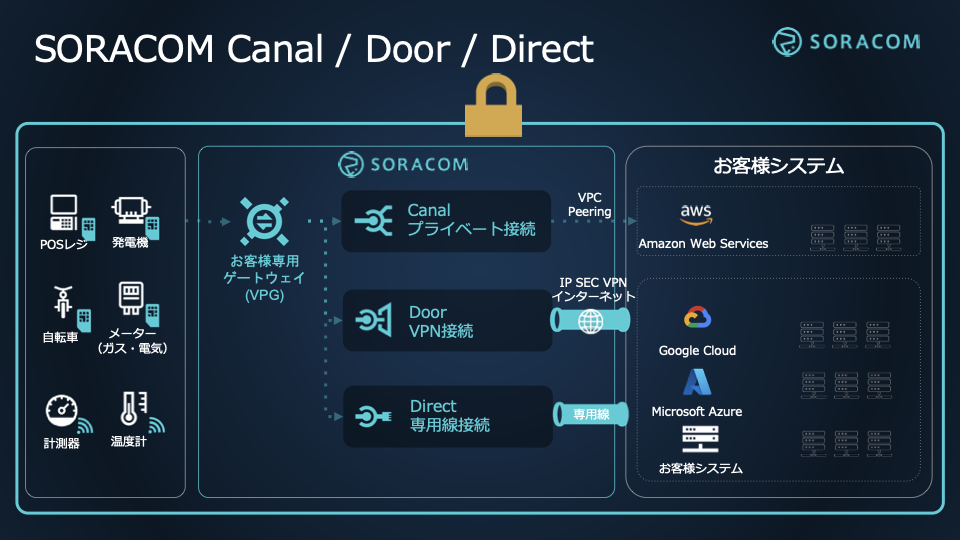

SORACOM Canal・Door・Direct (ネットワークサービス) によるプライベート接続

- SORACOM Canal : AWS上のお客様環境とプライベート接続

- SORACOM Door : AWS以外のクラウドまたはオンプレミス環境と IPsec VPNでのプライベート接続

- SORACOM Direct : AWS以外のクラウドまたはオンプレミス環境と専用線でのプライベート接続

お客様専用ゲートウェイ VPG (Virtual Private Gateway) のオプション機能として SORACOM Canal・Door・Direct を利用することで、SORACOM から AWS 、または SORACOM から AWS 以外のクラウド・オンプレミス環境に対してプライベート接続することができます。

プライベート接続については、こちらのFAQや以下ブログもご覧ください。

このブログでは、デバイス〜クラウド間のプライベート接続について解説していますが、VPG のオプション機能である SORACOM Gate D2D をご利用いただくことで、デバイス〜デバイス間のプライベート接続を実現できます。

遠隔地に設置した機器のセキュアな監視など、SORACOM Gate D2Dを活用したリモートメンテナンスについてはこちらもご覧ください。

前編のまとめと後編へ

前編では、デバイスからクラウドまでの通信保護の2つの手法 (暗号化、プライベート接続) と、それらを実現する SORACOM のサービス (SORACOM Beam・Funnel・Funk、SORACOM Canal・Door・Direct) をご紹介しました。

後編では、SORACOM を活用した暗号化とプライベート接続の使い分け、併用構成について解説していきます。

― ソラコム 豊福 (toyo)