こんにちは、ソラコムでソリューションアーキテクト(お客様への技術支援)を担当している服部です。

ますます IoT が普及し社会への適用例が増える一方で、IoTならではの特徴による新たなセキュリティの課題も注目されるようになってきました。新規事業や新サービスとしてIoTプロジェクトをスタートする責任者や開発者にとって、セキュリティ施策の対応は避けられない重要なテーマとなっています。

10月31日に、SORACOMのユーザー様向けに、改めて IoT のセキュリティの基礎編から実践までをご説明するセミナーを実施しました。当日は有り難いことに 100名以上のユーザー様にオンライン参加頂き盛況で、セキュリティトピックへの関心の高さが伺えました。そのセミナー概要をレポート致します!

【IoTセキュリティ基礎編】IoTセキュリティを理解する

まずは IoT セキュリティ基礎編として、総務省の情報通信白書 (令和3年度版)やサイバーセキュリティタスクフォース事務局の資料 (27-1) のデータなどを引用して IoT 市場の拡大や IoTデバイス数の増加傾向を理解し、そして 国立研究開発法人情報通信研究機構 (NICT) の大規模サイバー攻撃に関する NICTER観測レポート 2023 などを参考にセキュリティリスクの高まりについても触れました。

IoT のセキュリティについては、国立の研究期間である NICT のサイバーセキュリティ研究所のレポートを始め、総務省や経産省のタスクチームが多くの情報を提供しています。各機関が現場の担当者向けに分かりやすい情報提供をしていますので、社内での説明やセキュリティ施策立案の参考資料として活用しましょう、というお話をしました。

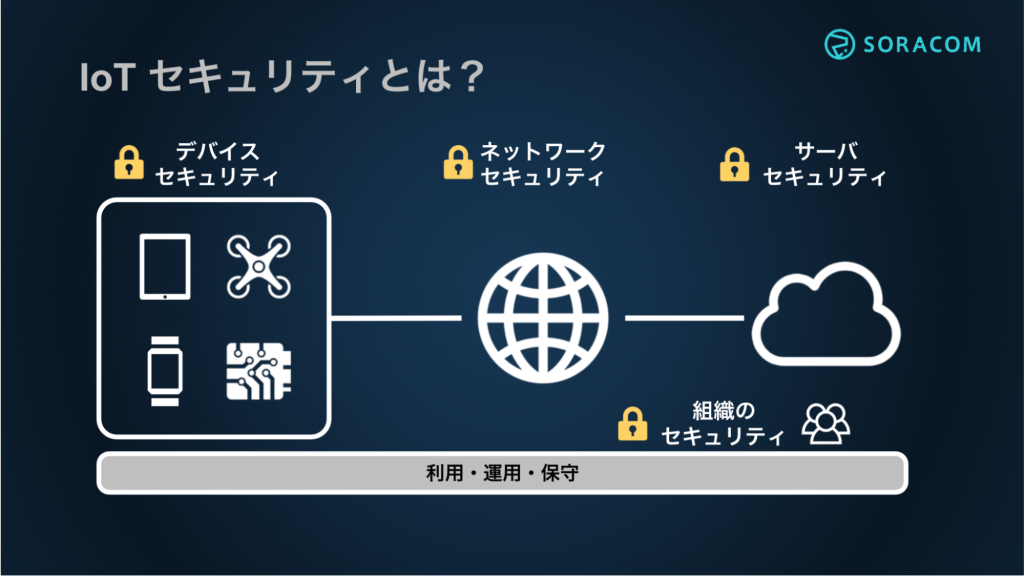

IoT のセキュリティとは?については、ソラコムがいつも説明で利用する デバイス-ネットワーク-クラウドの3要素に加えて、セキュリティ施策を運用する組織を加えた4点について注目するところからスタートします。ここまでの IoT 普及や脅威の増加の話題も踏まえ、セキュリティ事故が IoT 事業のみならず企業の事業継続にも影響を与えることから、経営課題としてセキュリティ施策を進める (関係者を巻き込む) 点についても触れました。

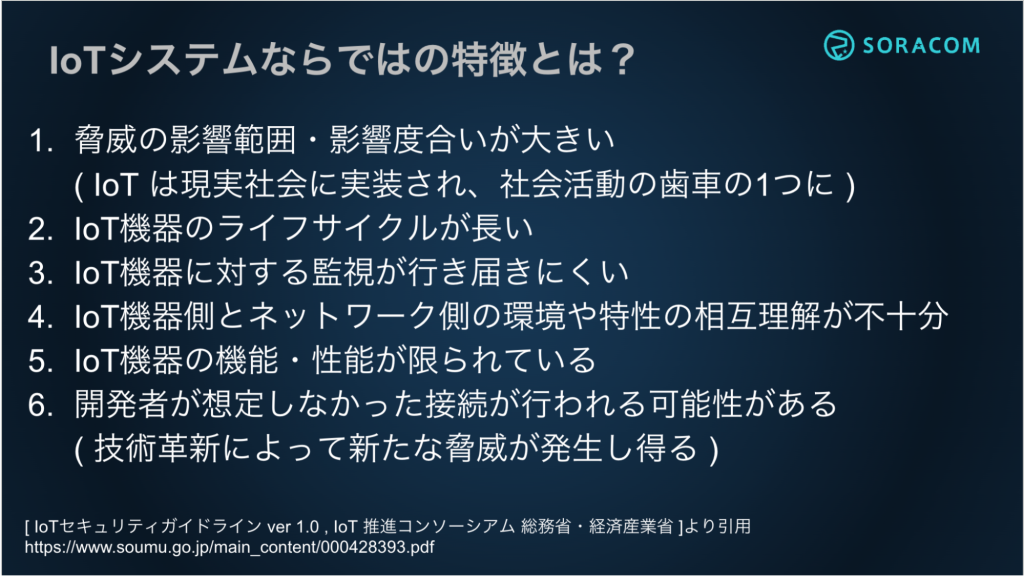

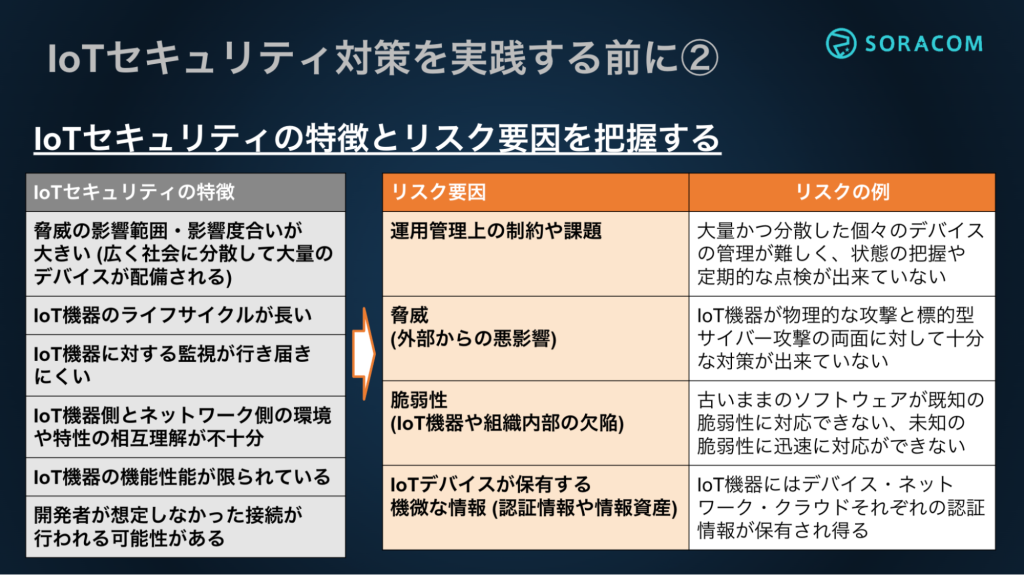

そして、IoTならではのセキュリティ課題を IoT システムの特徴から理解する、ということで、総務省・経済産業省のIoT 推進コンソーシアムが策定した [ IoTセキュリティガイドライン ver 1.0 ] で説明されている IoTならではの特徴をもとに、IoT セキュリティの特徴が、IoT 機器をとりまく環境や運用に関係するものであることを共通理解として紹介しました。

また IoT 機器には、機器自体を利用するための認証情報だけでなく、通信を利用するための認証情報やクラウドと安全に接続するための認証情報、あるいはエッジ処理などで利用するソフトウェア資産など機微な情報が集中しやすいことにも触れ、それらのリスク要因を理解して対策を進めることを確認しました。

基礎編では、IoT セキュリティに関する課題を俯瞰して “正しく恐れる” ための理解を深めていきましたが、SORACOM の IoT プラットホームのユーザーはそれらの課題に対応していくための道具が用意されています。セキュリティを始めとする IoT の課題は、ソラコムがミッションとして掲げる「テクノロジーの民主化」を阻む、解決すべき重要課題としてソラコムの創業当初から認識しており、そのためのサービスの一例として、SORACOM Air, SORACOM Beam, SORACOM Canal などに触れました。(各サービスについて詳細を確認されたい場合はユーザーガイドを参照下さい)

【IoTセキュリティ実践編】セキュリティ対策を行動に移す

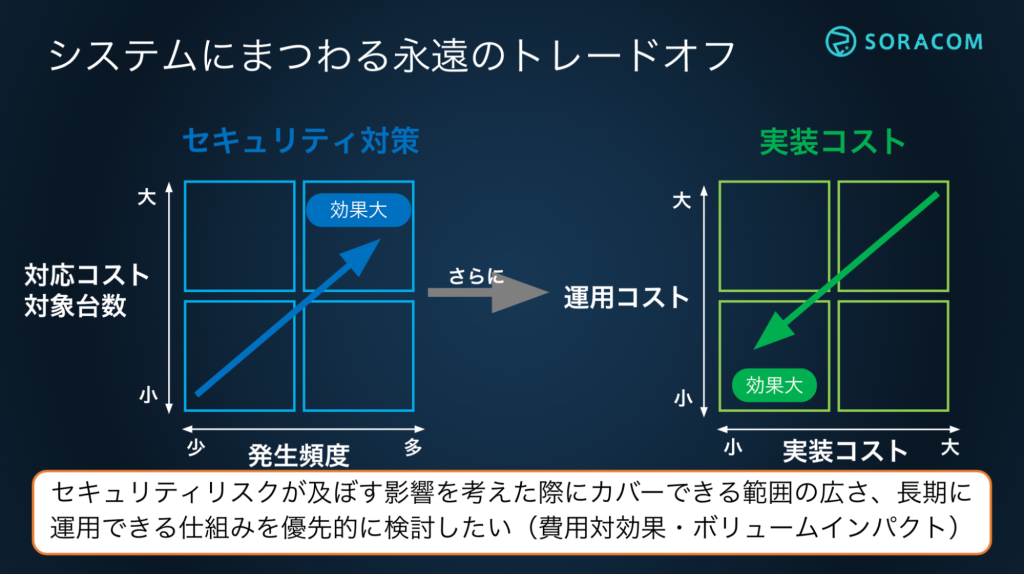

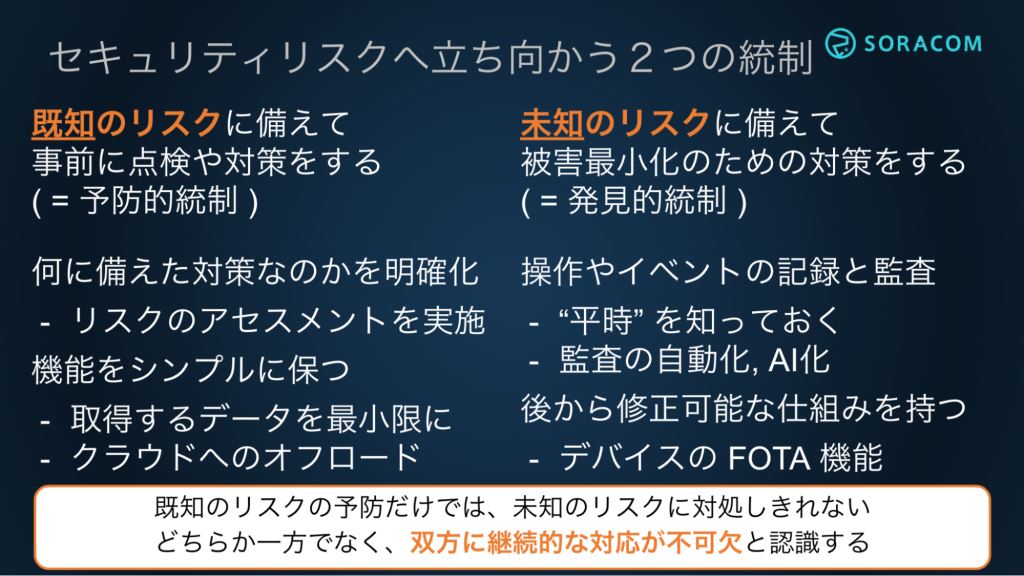

後半は実践編として、IoTプロジェクトにセキュリティ施策を導入するための考え方からスタートしました。セキュリティのためにコストをいくらかけてもすべての脅威に対応することは出来ない (あらゆる脅威を事前に防ぐ施策は無い) ため、そのトレードオフについて経営判断として合意していく必要や、

関係者の関心が集まりがちな既知のリスクだけでなく、未知のリスクにも対応(発見的統制)ができるように平時の監視/監査のプロセスやFOTA (Firmware Over The Air, オンラインでのファームウェア更新) 機能の実装の必要性について説明しました。

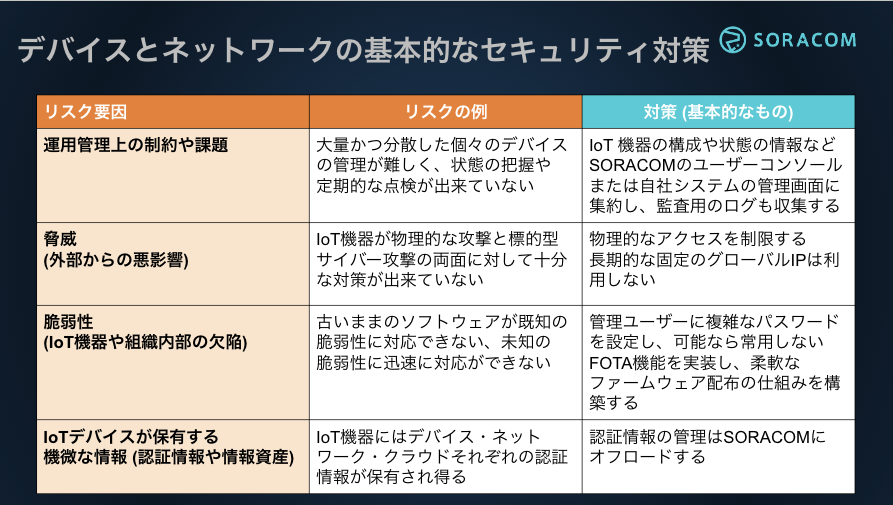

その後には、具体的なIoTのセキュリティ施策として IoT 機器を中心とした基本的なセキュリティ対応策について紹介しました。前半の基礎編で触れた、IoTの特徴から見えてくるリスク要因について、基本的な対策に加えて、SORACOM プラットフォームで必要な設定についても説明しました。

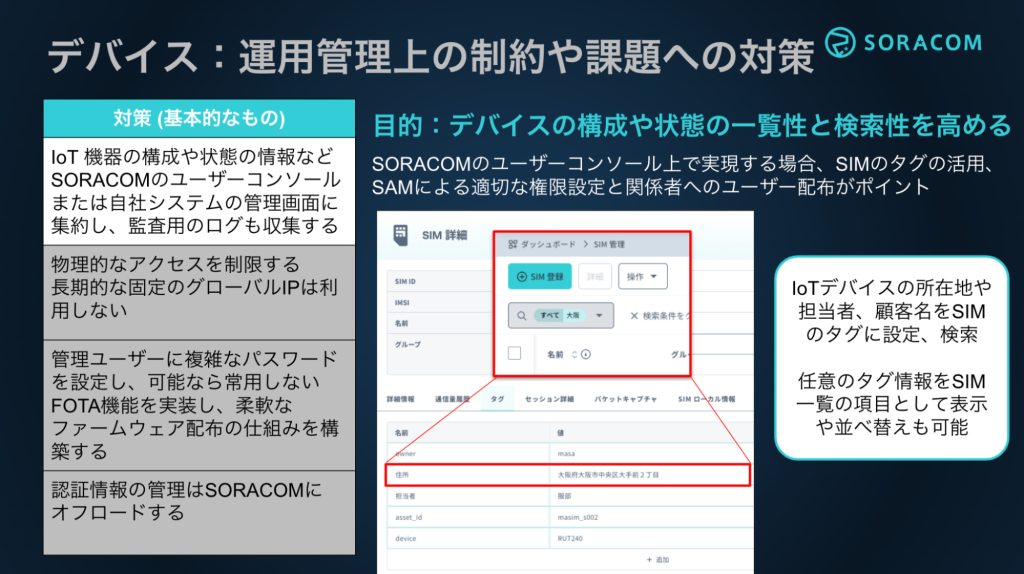

具体的な例としては、SORACOMのユーザーコンソール (Web管理画面) を関係者間で活用し、IoTシステム (特にデバイスやネットワーク) の一元的な情報を管理するために利用することで、IoTシステム運用の複雑化を抑える使用方法についてSIMのタグを活用する方法やSAM (SORACOMのユーザーやAPIキーなどのアクセス管理機能) について触れました。

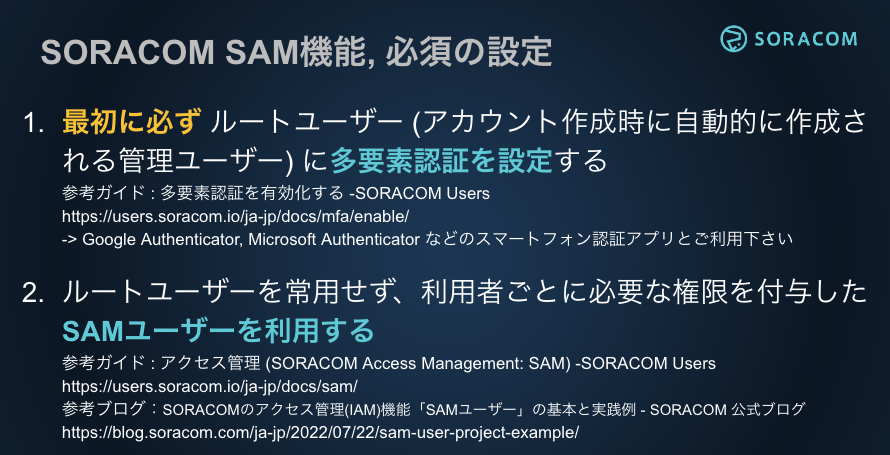

SAMを活用することで、IoTシステムの運営者 (ソラコムから見た契約者) だけでなく、デバイスやクラウド開発の関係者に対して適切な権限を付与して運用に参加してもらう使い方 (ソラコム公式ブログの関連記事を参照) や、必須の設定としてルートユーザーの多要素認証を実施する (ユーザーガイドの多要素認証の設定方法を参照) ことについてもご案内しています。

セミナーの限られた時間の関係上、すべてを網羅することは出来ませんでしたが、IoTセキュリティの特徴や対応方法について基本的な流れを把握頂けたなら幸いです。

SORACOM上の設定については触れていませんが、技術評論社様から出版させて頂いた「IoTの知識地図」でも、本セミナーで触れた IoT のセキュリティの全体像について把握できるように1章設けております。こちらもお役に立てば幸いです。

【Q&A編】セミナーで頂いたご質問

セミナー当日は時間の関係上、頂いたご質問に回答する時間を取れませんでしたので、本ブログでお答えいたします!(同様の質問もありましたので、質問文は要約や統合されていることがあります)

質問1:IoTの特徴のひとつの”技術革新による新たな脅威”に関して、生成AIを使った新たなものが登場するかもとコメントされていましたが、こういった脅威に対する有効な対策はあるのでしょうか?

回答1:セミナーでは、このような”未知のリスク”に対応する手段として、IoT システムの平時の状態を把握しておくことや、オンラインで迅速に脆弱性や脅威に対応するための FOTA 機能の実装(発見的統制の実装)の必要性について紹介致しました。技術革新に限らず新しく開発されるような攻撃手法については、どのようなものか今時点は見当がつかないので、異常の兆候をいち早く知るために平時の状態を把握しておき、素早く対策するために FOTA 機能を実装しておくことが基本的な対策になり得るでしょう。平時の状態を効率的に監視するために、ML(Machine Learning, 機械学習) による Anomaly Detection (異常検知) が可能なクラウドサービスを利用したり (ソラコム公式ブログの関連記事を参照) 、時系列基盤モデル (時系列データに特化した学習済みのAIモデル) を利用するなど (ソラコム公式ブログの関連記事を参照) も1つの効果的な手段になります。後者のブログで述べられているように、生成AIでも時系列データ (平時の長期的な機器の稼働データなど)を予測可能な一方、それは研究段階でもあります。異常検知については、汎用的な生成AIか、特化型の時系列基盤モデルか、いずれも今後の発展が見込まれる領域です。

質問2:SORACOMのサービス(例:SORACOM Lagoon 3)において、セキュリティベストプラクティスがまとまったWebページがあれば教えてください。例えばSORACOM Lagoon 3でIPアドレス制限を追加することは可能でしょうか?

回答2:現時点で SORACOM サービスのセキュリティに関するベストプラクティスガイドはございません。IoTのセキュリティはデバイスとクラウドも含めた対策になるため、現時点ではご相談頂いたお客様個別にセキュリティの課題をヒアリングさせて頂いて対応のご支援をしています。一方、今年 IoT デバイスの開発や既存デバイスの選定や運用についてのガイドラインとして デバイス実装ガイドライン (ガイドラインページを参照) を公開してユーザーの皆様やパートナーの皆様にご活用頂いていたり、セミナー内でご説明したように、SORACOM IoT プラットフォームのルートユーザーやSAM ユーザーの多要素認証や権限管理についてはベストプラクティスを取りまとめてご案内できれば広くSORACOMユーザーの皆様にお役に立てて頂けそうにも思いましたので、近いうちに提供したいと思います!

なお、SORACOM Lagoon については、現状 SAMユーザーのユーザー管理体系とは別のユーザー管理の仕組みとなっており、アクセス元 IPアドレス制限の機能はございません。

質問3:SAMユーザーの権限設定のテンプレートで用意されている設定以外にもユーザ側で独自のルール等を設定可能なのでしょうか?

回答3:はい、可能です。パーミッション構文というJSON形式のテキストで指定が可能です。ユーザーガイドには作成方法や、代表的なパーミッション構文例も紹介しておりますので、ぜひご活用下さい。

質問4:IPAからJC-STARというラベリング制度 (幅広い IoT 機器についてセキュリティ機能を評価・可視化するための制度, 2024年8月発表, 2025年3月申請受付開始) が公開されましたが、貴社のIoT ストアで販売しているデバイスで適合する予定があったり、貴社のサイトに掲載されている認定デバイスは認定時に適合していることが条件となったりするのでしょうか?

回答4:現時点で JC-STAR への対応について明確にお答えできる内容はございませんが、お客様やユーザーの皆様が IoT ストアのデバイスや SPSパートナーの認定デバイスを安心して選定できるような情報提供となるよう対応を検討しております。

質問5:不正なアクセスなどによってデータ通信量が急激に増加した場合に通知を受け取るような対策は可能ですか?

回答5:はい、イベントハンドラーという機能で実現可能です。イベントハンドラーは、IoT SIM の日次の通信量などを監視対象として設定し、データ通信量が設定した基準を超えた際にメールでの通知などが設定できます。

ご参加頂いたユーザーの皆様ありがとうございました!

– ソラコム服部 (masa)